記事入稿も、公開予約も、AIで。

人とAIの理想的な協業体制を実現するヘッドレスCMS「NILTO」

コンテンツ運用の「時間不足」「アイデア枯渇」「人手不足」をAIが解決。

フェンリルの国産ヘッドレスCMS『NILTO』新機能「NILTO

MCP」はAIエージェントと協業して情報収集から入稿・承認・公開予約まで自動化し、リードタイムとコストを削減。

現在全プランでテクニカルプレビュー提供中。

今ならあなたのフィードバックがNILTOに反映されるチャンスです。

目次

- 1. 圧倒的な普及率によるリスク

- 2. オープンソース構造による調査しやすさ

- 3. 手軽さゆえのセキュリティ知識不足

- 4. プラグイン拡張性に潜むリスク

- 1. システムの脆弱性を悪用した攻撃

- 2. ログイン情報を狙ったパスワード攻撃

- 3. 攻撃成功時に発生する深刻な被害

- 基本対策1:バージョン管理の徹底

- 基本対策2:最新バージョンの利用

- 基本対策3:複雑なパスワード設定

- 基本対策4:不要なプラグインの削除

- 基本対策5:サーバー・インフラレベルでの強化

- 課題1:時間とコストの負担

- 課題2:完全には防げない

- ステップ1:被害拡大の防止(隔離)

- ステップ2:証拠の保全と状況把握

- ステップ3:関係者への報告と連絡

- ステップ4:原因調査と復旧作業

- ヘッドレスCMSの仕組み

- 3つのセキュリティ向上メカニズム

- 検討ポイント1:セキュリティ管理の変化

- 検討ポイント2:CMS選定の基準

- 検討ポイント3:WordPressのヘッドレス化

- 選択肢1:現状のWordPressを強化する場合

- 選択肢2:ヘッドレスCMSへ移行する場合

- 最適な選択のための判断基準

WordPressが狙われやすい4つの理由

WordPressで構築されたWebサイトは、その普及率の高さから常に攻撃者の標的となっています。 この状況の背景には、WordPress自体の特性とその利用状況が深く関わっています。

ここでは、WordPressサイトが直面するセキュリティリスクとその要因を詳しく解説します。

1. 圧倒的な普及率によるリスク

WordPressが攻撃対象として狙われやすい主な理由は、その圧倒的な普及率にあります。 CMS市場で約61.3%のシェアを占めるWordPressは、世界中の多くのWebサイトで利用されています。

攻撃者にとって、一度脆弱性を発見すれば多数のサイトを攻撃できる可能性があります。 このため、効率的なターゲットとなり得るのです。

2. オープンソース構造による調査しやすさ

WordPressはオープンソースソフトウェアです。 プログラムの構造が公開されているため、攻撃者が脆弱性を調査しやすいという側面があります。

コードが透明性を持つ一方で、悪意ある者にとっても弱点を見つけやすい環境となっています。

3. 手軽さゆえのセキュリティ知識不足

専門知識がない方でも比較的容易にWebサイトを構築・運営できる手軽さは、WordPressの魅力の一つです。しかし、この手軽さが逆にセキュリティ対策の知識が不十分なまま運営される原因となっています。

結果として、適切な防御策を講じていないサイトが攻撃を受けやすい状況を生み出しています。

4. プラグイン拡張性に潜むリスク

プラグイン(拡張機能)を追加することで、さまざまな機能を手軽に導入できる点も特徴です。しかし、このプラグイン自体にセキュリティ上の問題(脆弱性)が含まれているケースも少なくありません。

多くのサイトが複数のプラグインを使用しているため、攻撃の侵入口となるリスクが高まります。

WordPressへの主要攻撃手法3選と被害内容

WordPressサイトに対する攻撃は、主に3つの手口で行われます。 ここでは、実際に発生している代表的な攻撃方法とその被害について詳しく解説します。

1. システムの脆弱性を悪用した攻撃

WordPress本体・テーマ・プラグインの弱点を狙う攻撃

最も一般的な攻撃の一つが、システムの脆弱性を悪用するものです。 これはWordPress本体やテーマ(サイトのデザインを決めるテンプレート)、プラグインに含まれるプログラム上の不備を狙った攻撃です。

特に危険なのは「ゼロデイ攻撃」と呼ばれる手口です。 これは開発元が修正プログラム(アップデート)を提供する前に攻撃が行われるため、防ぐことが極めて困難です。

2. ログイン情報を狙ったパスワード攻撃

- ブルートフォースアタック(総当たり攻撃)

WordPress管理画面へのパスワードを割り出そうとする攻撃も後を絶ちません。 「ブルートフォースアタック」は、考えられるパスワードの組み合わせを次々と試す手口です。

- 辞書攻撃とパスワードリスト攻撃

「辞書攻撃」は、よく使われる単語を組み合わせてログインを試みる手口です。 また、過去に漏洩したパスワードリストを使った攻撃も増加しており、簡単なパスワードは瞬時に破られる危険性があります。

3. 攻撃成功時に発生する深刻な被害

- サイト改ざんと情報漏洩

これらの攻撃が成功すると、深刻な被害が発生する可能性があります。 Webサイトの内容を勝手に書き換えられる「改ざん」や、サイト訪問者の個人情報や顧客情報が盗み出される「情報漏洩」が起こる恐れがあります。

- スパムメール送信の踏み台として悪用

さらに深刻なのは、乗っ取られたサイトが犯罪の踏み台として悪用されることです。 運営者になりすまして迷惑メール(スパムメール)を大量に送信され、企業の信頼失墜につながるケースも報告されています。

WordPress狙われやすい理由と運用負担

WordPressサイトの安全性を維持するためには、継続的な運用管理が不可欠です。

まず、WordPress本体、テーマ、プラグインのそれぞれについて、開発元から提供される修正プログラム(アップデート)を迅速に適用し、常に最新の状態に保つ必要があります。これには、アップデート情報の定期的な確認と、アップデート作業そのもの、そしてアップデート後にサイトが正常に動作するかどうかの確認が含まれます。

また、セキュリティを強化するための専用プラグインを導入・設定することも有効な対策ですが、どのプラグインが自サイトに適しているかを選定し、正しく設定・管理する手間も発生します。

さらに、万が一の事態に備えて、サイトのデータ(記事、画像、設定情報など)を定期的にバックアップ(複製して保存)しておくことも極めて重要ですし、新たな脆弱性に関する情報を常に収集し、自サイトに関係する脅威がないかを把握しておく必要もあります。これらの作業は、サイト運営者にとって決して小さくない時間的・人的な負担となり得ます。

今すぐ実践できる基本のセキュリティ対策5選

WordPressサイトの安全性を確保するために、まず実施すべき基本的な対策があります。しかし、これらの対策を講じてもなお、100%の安全を保証することは困難であり、それぞれの手法には限界も存在します 。

ここでは、一般的に行われているセキュリティ対策の内容とその有効性、そして内在する課題や限界について考察します。

基本対策1:バージョン管理の徹底

まず、WordPressサイト内部で実施すべき基本的な対策として、バージョン管理の徹底が挙げられます。

基本対策2:最新バージョンの利用

WordPress本体、使用しているテーマ、そして全てのプラグインについて、常に最新バージョンを利用することが重要です。アップデートが公開された際には速やかに適用しましょう。これにより、既知の脆弱性を悪用されるリスクを低減できます。この対策が最も基本的で効果的な方法となります。

基本対策3:複雑なパスワード設定

次に、管理画面へのログインパスワードを複雑で推測されにくいものに設定しましょう。定期的に変更することも重要です。

使い回しは避け、可能であればパスワード管理ツールなどを利用してください。長く複雑なパスワードを設定することが推奨されます。

基本対策4:不要なプラグインの削除

また、現在使用していないテーマやプラグインは、例え無効化していても脆弱性の原因となる可能性があります。そのため、完全に削除しておくべきです。

さらに、WordPressのユーザーアカウント管理において、各ユーザーに必要最小限の権限(役割)のみを付与することが重要です。これにより、内部からの不正操作や情報漏洩のリスクを抑えることができます。

基本対策5:サーバー・インフラレベルでの強化

WordPress本体の設定だけでなく、サイトが稼働しているサーバー環境や、外部サービスを利用した対策も重要です。

Webサイトへの不正な通信を検知・遮断するWAF(Web Application Firewall)の導入は、様々な攻撃からサイトを保護する上で効果的な手段となります。特定のIPアドレスからのみ管理画面へのアクセスを許可するなど、アクセス制限を設定することも、不正ログイン対策として有効です。

加えて、セキュリティ対策がしっかりしており、サポート体制も整っている信頼性の高いレンタルサーバーを選定することも、サイト全体の安全性を底上げする上で重要な要素となります 。

対策をしても残る2つの課題

課題1:時間とコストの負担

これまでに挙げたような様々なセキュリティ対策を継続的に実施・維持していくためには、相応の時間と人的リソース、場合によっては費用(有料プラグイン、WAFサービス利用料など)が必要となります。

特に、専任のIT担当者がいない中小企業や個人運営のサイトにとっては、これらの運用管理コストが大きな負担となる可能性があります。

課題2:完全には防げない

様々な対策を講じたとしても、リスクを完全にゼロにすることは困難です。セキュリティ対策プラグイン同士が干渉しあって予期せぬ不具合を引き起こす可能性や、プラグインのアップデートによって新たな問題が発生する可能性も考慮しなければなりません。

さらに、まだ発見・公表されていない未知の脆弱性が存在する可能性は常にあり、どれだけ対策を施しても、それを突く攻撃を受けるリスクは残存します。

このように、従来のWordPressにおけるセキュリティ対策は、継続的な努力とコストを要する一方で、依然として内在するリスクを抱えているという構造的な課題があるのです。

万が一に備える4ステップの初動対応

万が一WordPressサイトがセキュリティ攻撃の被害に遭った場合、以下の4つのステップで対応することが重要です。パニックに陥らず、冷静に対処するための基本的な対応手順を理解しておくことが必要です。

ステップ1:被害拡大の防止(隔離)

まず最優先で行うべきは、被害の拡大を防ぐことです。攻撃を受けたサイトを一時的にインターネットから隔離し、これ以上の被害や他システムへの波及を防ぎます。具体的には、サーバーからの一時切断やアクセス制限の実施を行います。

ステップ2:証拠の保全と状況把握

攻撃の痕跡や改ざんされたファイルなど、インシデントの証拠を保全します。また、被害の範囲と影響を正確に把握し、顧客情報の漏洩などがないかを慎重に調査します。

ステップ3:関係者への報告と連絡

社内の経営層やシステム管理者への報告を行うとともに、必要に応じて取引先や顧客への連絡を検討します。個人情報の漏洩が確認された場合は、法的要件に従った届出も必要になります。

ステップ4:原因調査と復旧作業

セキュリティ専門家とともに攻撃の原因を特定し、脆弱性の修正と安全な状態での復旧作業を実施します。同時に、再発防止策の検討と実装も重要な作業となります。

根本的な対策をするならヘッドレスCMSを検討しよう

WordPressにおいて、従来のセキュリティ対策は、起こりうる問題に対して個別に対処するような対症療法的な側面を持つのに対し、システム全体の仕組みを見直すことで、根本的にセキュリティリスクを低減しようというアプローチがあります。

その代表的な選択肢が「ヘッドレスCMS」です。

ここでは、ヘッドレスCMSがどのようにWordPressのセキュリティ課題を解決し、より安全なサイト運営に貢献するのかを解説します。

ヘッドレスCMSの仕組み

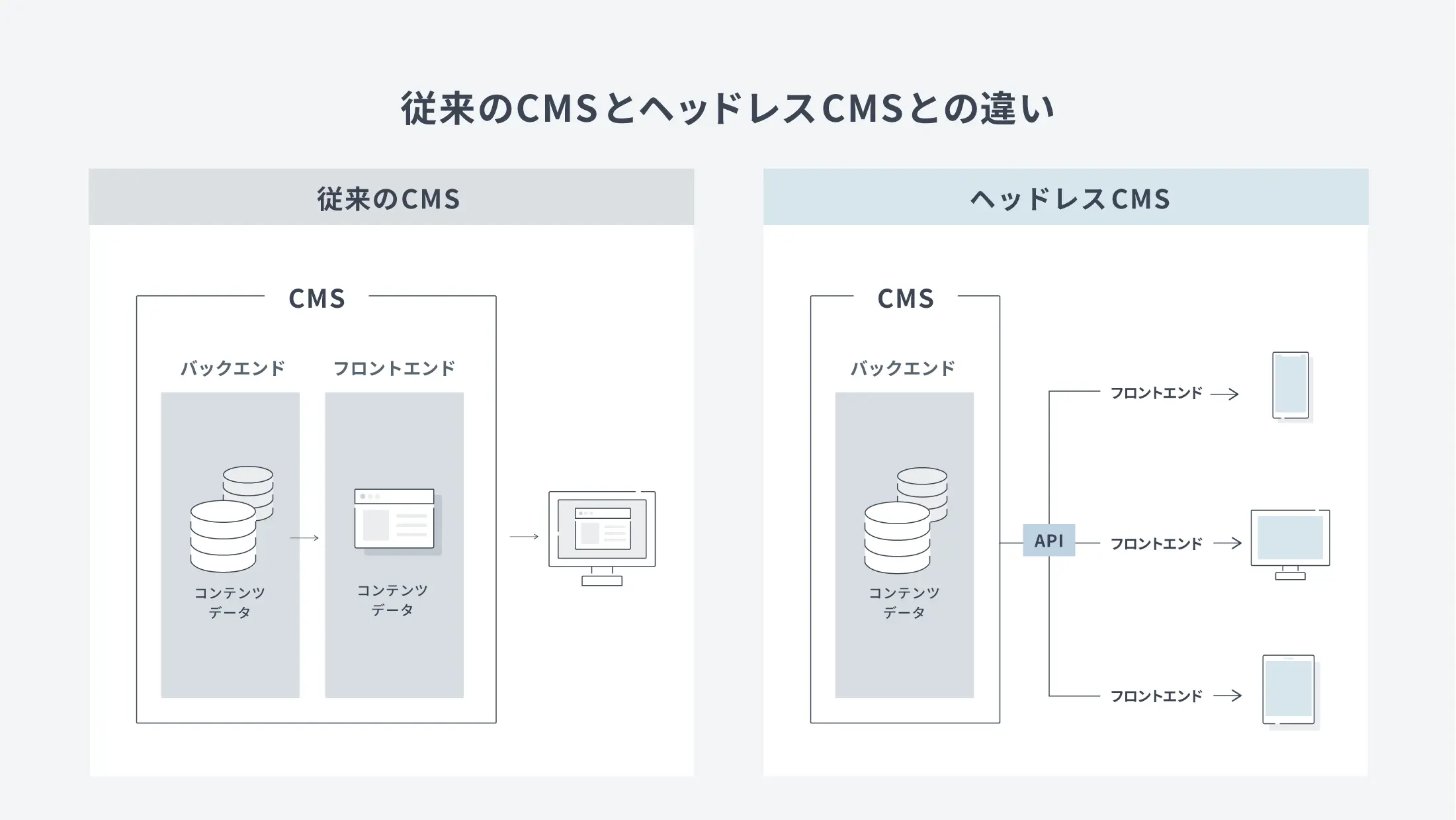

ヘッドレスCMSとは、従来のCMS(コンテンツ管理システム)とは異なり、「ヘッド」、すなわちWebサイトの見た目や表示部分(フロントエンド)を持たないCMSのことです。コンテンツ(記事、画像など)を管理する機能(バックエンド)のみを提供し、そのコンテンツデータはAPI(Application Programming Interface)と呼ばれる標準化された形式で外部に提供されます。

Webサイトの表示部分は、APIから受け取ったデータを元に、別途開発されたフロントエンドアプリケーションが担当します。つまり、コンテンツ管理部分と表示部分が完全に分離されているのが、ヘッドレスCMSの最大の特徴です。

詳しくは、以下の記事をご参照ください。

2026-02-11T04:14:10Z

【2026年最新】ヘッドレスCMSとは?仕組みやメリット、従来型CMSとの違いを徹底解説

3つのセキュリティ向上メカニズム

コンテンツ管理を行うバックエンドと、ユーザーが直接触れるフロントエンドが分離されることにより、従来のWordPressが抱えていたセキュリティリスクの多くが、構造的に軽減される効果が期待できます。

攻撃者は、両システム間の連携点であるAPIを狙うことになりますが、攻撃対象となる箇所(アタックサーフェス)が限定されるため、より対策を集中させやすくなります。

テーマ・プラグイン由来のリスク低減

WordPressにおける脆弱性の多くは、テーマやプラグインに起因するものでした。

ヘッドレスCMSでは、コンテンツ管理を行うバックエンドと、見た目を作るフロントエンドが分離されているため、従来のWordPressのようなテーマやプラグインの仕組みがフロントエンドには存在しません。フロントエンドは、APIから受け取ったデータを表示することに特化した、独立したアプリケーションとして構築されます。

例えば、Next.jsやNuxt.jsといったモダンなフレームワークと静的サイトジェネレーター(SSG)を用いてフロントエンドを構築すれば、事前に生成された静的なHTMLファイル群としてサイトを公開できます。これにより、サーバー側で動的なプログラムが実行される機会が減り、WordPressのテーマやプラグインに起因する脆弱性を悪用した攻撃を受けるリスクを大幅に軽減する効果が期待できます。

ただし、これによりリスクが完全に排除されるわけではなく、フロントエンドアプリケーション自体の依存関係(ライブラリ等)の脆弱性管理や、バックエンドCMS自体のセキュリティ確保も引き続き重要です。

APIを中心としたセキュリティ対策への集中

ヘッドレス構成では、フロントエンドとバックエンド間のデータのやり取りはAPIを介して行われます。そのため、セキュリティ対策の焦点を、このAPIの保護に集中させることが可能になります。

具体的には、APIへのアクセス認証・認可を厳格に行い、不正なリクエストを拒否する、通信を暗号化する、アクセス頻度に制限を設ける(レートリミット)といった対策を講じることで、バックエンドのコンテンツ管理システムへの不正アクセスや攻撃を効果的に防ぐ効果が期待できます。

攻撃対象領域(アタックサーフェス)が限定されることで、より効率的かつ堅牢なセキュリティ対策を実装しやすくなると考えられます。

ただし、APIの保護が特に重要になる一方で、サイト訪問者が安全に使えるように表示画面を守ることや、サイトを支える土台(サーバーなど)全体の安全対策も引き続き求められます。

フロントエンドの自由度と安全性

前述の通りヘッドレスCMSはフロントエンドとバックエンドが分離されているため、フロントエンドの開発において特定の技術やフレームワークに縛られることがありません。そのため、React、Vue.jsといった、セキュリティにも配慮されたモダンなJavaScriptフレームワークを自由に選択し、活用することが可能です。

これらのフレームワークは、開発コミュニティも活発であり、セキュリティに関する知見やベストプラクティスも豊富に蓄積されています。また、前述の通り、静的サイトジェネレーター(SSG)を用いてサイトを構築すれば、動的な処理を最小限に抑えた、本質的に安全性の高い静的なHTMLファイルとしてコンテンツを配信できるため、サーバーサイドの脆弱性を突く攻撃のリスクをさらに軽減する可能性があります。

また、ヘッドレスCMSの多くは、コンテンツの配信にCDN(コンテンツ配信ネットワーク)を活用しており、DDoS攻撃などの大規模な攻撃に対する耐性も向上する傾向があります。これらの特徴により、セキュリティ管理の複雑さを軽減しながら、より堅牢な防御体制の構築に貢献する可能性があります。

ヘッドレスCMS移行の3つの検討ポイント

Webサイトのセキュリティインシデントは、時に事業継続に深刻な影響を及ぼしかねません。顧客情報の漏洩やサイト改ざんによる信用の失墜、サイト停止による機会損失などを考慮すると、セキュリティ対策は経営上の重要課題です。

このようなリスクを重く捉える場合、従来のWordPress運用における継続的な対策に加えて、あるいはそれに代わる選択肢として、ヘッドレスCMSへの移行は極めて有効な戦略となり得ます。

ここでは、ヘッドレスCMSへの移行がもたらす具体的なメリットと、導入を検討する際の重要なポイントについて解説します。

検討ポイント1:セキュリティ管理の変化

WordPressからヘッドレスCMSへ移行することで、日々のセキュリティ管理業務の内容は大きく変化します。

まず、WordPress本体、テーマ、プラグインの頻繁なアップデート作業や、それに伴う互換性の確認、プラグインの脆弱性情報の収集といった種類の負担は大幅に軽減され、セキュリティ管理の重点が変化します。セキュリティ管理の重点は、フロントエンドアプリケーションの依存ライブラリ管理と、バックエンドCMSおよびAPIのセキュリティ確保に移ります。

特にAPIのアクセス制御や監視が重要となりますが、攻撃対象領域が限定される分、より焦点を絞った効率的な対策が可能になります。コンテンツ管理者は、よりコンテンツの作成や改善といった本来の業務に集中できるようになることも期待できます。

検討ポイント2:CMS選定の基準

ヘッドレスCMSへの移行を検討する際には、セキュリティの観点からいくつかの重要なポイントを確認する必要があります。

まず、提供されるCMSのアクセス制御機能が十分か、ユーザーごとに細かな権限設定が可能かを確認しましょう。次に、APIへのアクセス認証・認可の仕組み(APIキー、OAuth認証など)がセキュアであるか、また、不正アクセスや異常な操作を検知するための監査ログ機能が提供されているかも重要です。

加えて、CMSを提供するベンダーの脆弱性への対応実績や、セキュリティアップデートの頻度・透明性も評価基準となります。また、コンテンツをホスティングする環境(Jamstackホスティングサービスなど)のセキュリティ機能や、DDoS攻撃対策なども合わせて検討することが望ましいでしょう。

検討ポイント3:WordPressのヘッドレス化

実は、使い慣れたWordPressをそのまま活用しつつ、ヘッドレス構成の利点を取り入れる「WordPressのヘッドレス運用(ヘッドレス化)」という選択肢も存在します。

これは、WordPressをコンテンツ管理専用のシステム(バックエンド)として利用し、記事や画像などのデータはAPIと呼ばれる仕組みを通じて外部に提供する方式です。サイトの見た目(フロントエンド)は、WordPressとは完全に切り離して別途構築します。

この構成により、インターネット上に公開される部分からWordPressのテーマやプラグイン由来の脆弱性を切り離し、攻撃のリスクを軽減することが期待できます。

また、WordPress管理画面へのアクセスを、公開サイトとは別に、より厳重に制限することも可能になります。完全に別のCMSへ移行する前に、使い慣れた管理画面はそのままに、セキュリティを高めるための一つの手段として検討できるでしょう。

自社にあったセキュリティ対策の選び方

本記事では、広く利用されているWordPressサイトにおけるセキュリティリスクと、その対策について解説してきました。WordPressはその利便性の一方で、継続的なセキュリティ管理が不可欠であり、様々な課題が存在することも事実です。

サイトの安全性を確保するためのアプローチは一つではありません。重要なのは、自社の状況、許容できるリスクレベル、運用にかけられるリソース(時間・コスト・人員)を正しく評価し、最適な対策を選択することです。

選択肢1:現状のWordPressを強化する場合

もし、現状のWordPressサイトを継続利用しつつ、セキュリティレベルを高めたい、あるいは特定の課題(例:不正ログイン、基本的な脆弱性対策)に対処したいという場合には、本記事で紹介した基本的な対策(最新バージョンの利用、複雑なパスワード設定、不要プラグイン削除)や、サーバー・インフラレベルでの対策(WAF導入、アクセス制限、信頼できるサーバー選定)を着実に実施・継続することが有効です。

多くのサイトでは、これらの対策を適切に行うことで、セキュリティリスクを大幅に軽減することが期待できます。定期的なバックアップと併せて、地道な運用を続けることが重要となります。

選択肢2:ヘッドレスCMSへ移行する場合

一方で、「プラグインの脆弱性に常に対応するのが困難」「より根本的なレベルでセキュリティリスクを軽減したい」といった課題感をお持ちの場合には、ヘッドレスCMSへの移行が有力な選択肢となり得ます。

フロントエンドとバックエンドを分離するヘッドレスCMSの仕組みにより、WordPress特有のテーマ・プラグイン由来のリスクを構造的に軽減し、APIを中心とした効率的なセキュリティ対策が期待できるためです。これは、セキュリティの運用負荷を軽減しつつ、より堅牢なサイトを目指すための一つのアプローチになります。

最適な選択のための判断基準

どちらの選択肢が最適かは、サイトの目的、規模、取り扱う情報の重要度、そして運用体制によって異なります。まずは自社の現状を把握し、それぞれの選択肢のメリット・デメリット(ヘッドレスCMSの場合は、導入・開発コストや新たな運用知識の習得など)を比較検討することが、将来を見据えた最適なセキュリティ戦略を構築するための第一歩となるでしょう。

記事入稿も、公開予約も、AIで。

人が行う作業にサヨナラできるヘッドレスCMS「NILTO」

コンテンツ運用における 「時間がない」「アイデアが枯渇した」「人手が足りない」 といったお悩みはありませんか?

これからのコンテンツ管理は、AIエージェントがサポートする時代です。

フェンリルが提供する国産ヘッドレスCMS『NILTO』の新機能 「NILTO MCP(Model-Context-Protocol)」は、 AIエージェントによる高度なコンテンツ運用の自動化を可能にします。

プロンプトの指示で情報収集から原稿入稿、承認依頼、公開予約までを一気通貫で対応し、 施策にかかるリードタイムと作業コストを劇的に削減します。

現在は、テクニカルプレビューとして全プランでご利用いただけます。

皆様が利用されたフィードバックを元にブラッシュアップを行っていますので、 今ご利用いただければ、あなたの貴重なご意見がNILTOに反映されるチャンスです。

このタイミングでぜひご利用ください。